CyberSight RansomStopper är ett intressant verktyg som använder flera tekniker för att skydda dig från alla typer av ransomware, från kända till de allra senaste trenderna.

Det börjar med att RansomStopper analyserar okända program innan de körs, vilket gör det möjligt att blockera lite ransomware innan det kan starta.

När en process körs, slår beteendeanalys in, där RansomStopper alltid letar efter malware-liknande åtgärder.

- Du kan anmäla dig till CyberSight RansomwareStopper här

Detta kompletteras av vad CyberSight kallar ”smarta fällor” (andra produkter hänvisar till dem som honeytraps), dummyfiler och mappar som RansomStopper ständigt övervakar för attack.

Stöd till maskininlärning garanterar ”automatiserat och kontinuerligt lärande”, enligt webbplatsen. Det låter bra, men som med alla företags krav på maskininlärning finns det ingen möjlighet för slutanvändaren att se hur effektiv detta verkligen är.

Alla dessa funktioner finns gratis i RansomStoppers hem- och personliga utgåva. Det är bra, även om det finns en signifikant utelämning: den fria produkten erbjuder inte något skydd för kritiska diskområden, t.ex. MBR, vilket leder till att du utsätts för vissa skadliga programtyper. (Medan det är ett problem kan det inte hända att det är mycket om ditt befintliga antivirus hanterar detta.)

RansomStoppers affärsutgåva lägger till MBR och relaterade skydd, men fokuserar annars på företagsrelaterade funktioner: Windows Server-support (08, 12, 16), grupppolicy, centraladministration, e-postvarning, rapportering och mer.

RansomStopper Business är prissatt från $ 19,95 (£ 15,35) för en PC, ettårig licens eller $ 69,95 (£ 53,81) för att skydda en server. Om det låter som för mycket för dig, får du en rabatt på förlängning av licensperioden, och till exempel skyddar en enda server i tre år kostar $ 146,91 (£ 113).

Inrätta

Genom att trycka på länken Hämta på RansomStopper-webbplatsen tog vi oss till ett formulär som begärde vårt namn och e-postadress. När vi en gång hade kommit överens om att CyberSight kunde skicka oss PR-mail (samtycke som vi kunde dra tillbaka när som helst genom att unsubscribe) kunde vi hämta och installera RansomStopper.

Genom att kontrollera vårt system fann vi att RansomStopper hade lagt till tre bakgrundsprocesser till vårt system, med cirka 110 MB RAM. Det kommer förmodligen inte stör de flesta, men det är mer än en del av tävlingen, för det mesta eftersom paketet använder en skrymmande Chrom-baserad GUI.

Att knacka på RansomStops systemfältikon visar ett enkelt gränssnitt med tre listor (Tillåtna processer, Blockerade och karantänprocesser, Säkerhetsvarningar) och en ”Kontrollera efter uppdateringar” -knappen. Det kan hjälpa till om RansomStopper gör ett misstag, till exempel att du får en felaktigt flaggad app att fungera igen, men annars kan du lämna programmet och glömma konsolen helt.

Vi anser att det är viktigt att säkerhetsprodukter kan förhindra sig från störningar av skadlig programvara, och de flesta antivirusmotorer har någon form av självförsvarskapacitet för att hjälpa dem att göra exakt det. Tyvärr verkar CyberSight inte på samma sätt.

När vi försökte stänga RansomStops processer, förväntade vi oss till exempel ett slags åtkomstfel. Men nej: kärnprocesserna stänger helt enkelt, utan varning eller varning. Alla andra processer kan göra detsamma, även från en batchfil, inga administrativa rättigheter krävs.

Användarprocesserna handlar oftast om gränssnittet. RansomStoppers verkliga arbete händer i sin tjänst, och det var fortfarande igång, så vi var fortfarande skyddade, eller hur? Tja, inte nödvändigtvis, eller åtminstone inte för länge. Om en applikation har administratörsrättigheter kan den stoppa tjänsten så enkelt som det kan döda processerna.

RansomStopper försöker hantera detta genom att starta om tjänsten med jämna mellanrum, men det har ingen egen mekanism för att göra detta. I stället sätter den upp en Windows-planerad uppgift att sparka på var femte minut, startar ett skript som i sin tur kommer att starta om tjänsten om den är stoppad.

Malware kan inte ta bort eller ändra den här uppgiften, men vi märkte att en process med admin rättigheter skulle kunna ersätta omstart scriptet (och andra RansomStopper-filer) med sin egen kod och starta vilken kod som helst. Vi gjorde det här, stoppade RansomStopper-tjänsten och väntade.

Fem minuter senare startade den schemalagda uppgiften, och den lanserade vår utvalda BadApp.exe-process med systemrättigheter (det vill säga ännu kraftfullare än en administratör). Om vår process verkligen hade varit skadlig så var det väldigt lite det skulle inte vara kunna göra. Och även om det misslyckades vid något tillfälle skulle RansomStopper starta om det igen om fem minuter.

Praktiskt sett, för den genomsnittliga användaren, kommer det inte att göra stor skillnad. De flesta ransomware stör inte letar efter anti-ransomware-paket. De flesta som gör det, kommer inte leta efter RansomStopper. De flesta av de som lämnas kommer inte att ha administratörsrättigheter för att kompromissa med dess skydd. Och om du har skadlig kod på din dator som körs med administratörsrättigheter, så är du i stort problem.

Men det finns fortfarande åtminstone en teoretisk risk att ett hot skulle kunna använda de enkla triks som vi har beskrivit för att inaktivera eller undergräva RansomStoppers skydd, och det är inte ett problem vi har sett i den här graden med det mesta av tävlingen. Emsisoft Anti-Malware skyddar till exempel sin kod korrekt, och även om det körs med administratörsrättigheter, kan skadlig programvara inte enkelt stänga Emsisoft-processer eller stoppa sina tjänster. Det här är grundläggande åtgärder för att någon bra säkerhetsprodukt ska kunna ta, och CyberSight behöver omedelbart lägga till samma skyddsnivå för RansomStopper.

Skydd

När vi granskar antiviruspaket checkar vi ut deras resultat från de oberoende testlaboratorierna för att få en känsla för hur de utför. Labsna sällan, om vi någonsin tittar på anti-ransomware, tyvärr så vi föll tillbaka på att köra lite mindre egna test.

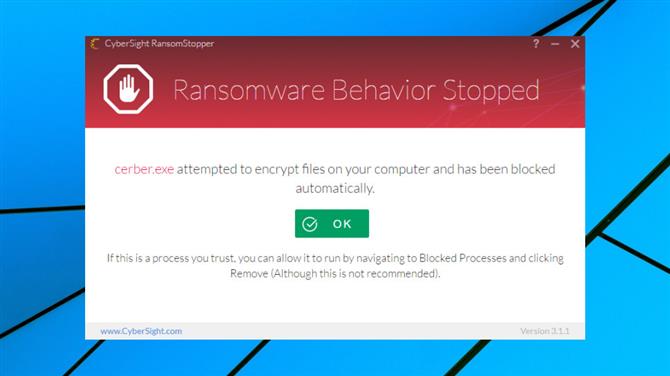

Processen började mycket bra, med RansomStopper blockerade alla våra kända ransomware-prover. CyberSight säger att paketet automatiskt kan återställa skadade filer, men det verkade inte vara nödvändigt eftersom våra hot var tydligt blockerade innan de kunde kryptera någonting alls.

Även om detta var en bra start var våra testprov väl kända, och vi skulle förvänta oss något anständigt anti-ransomware-verktyg för att blockera dem. Därför slog vi också RansomStopper mot vår egen ransomware-simulator, anpassad kod avsedd för spindel genom ett testmappträd och försökte kryptera tusentals dokument. Som vi hade utvecklat det här, är dess beteende sannolikt att vara annorlunda än vad som helst RansomStopper har stött på, vilket gör det svårare att testa sina förmågor.

Resultaten var lite nedslående, eftersom RansomStopper ignorerade vår kod helt och lät det kryptera tusentals verkliga dokument inom några sekunder.

Detta matchar inte några av de andra anti-ransomware-teknologierna vi testat. Bitdefender och Kasperskys vanliga antiviruspaket upptäckte både verkliga hot och vår egen ransomware-simulator, och återställde även de få filer som den lyckades kryptera.

Fortfarande, medan vi krediterar säljare som Bitdefender och Kaspersky för att ha skickat vårt simulatortest, straffar vi inte företag som misslyckas. Vårt testhot var inte riktig skadlig kod och du kan hävda att CyberSight gjorde rätt beslut genom att ignorera det. Vi är inte säkra på det, men det vi vet är att CyberSight blockerade våra ransomware-prover i praktiken nästan omedelbart, och det var de tester som verkligen spelar roll.

Slutlig dom

RansomStopper blockerade alla våra testransomware med lätthet, men vi är oroade över möjligheten att det skulle kunna inaktiveras i vissa situationer, eller utnyttjas för att göra en attack ännu värre. Det är dåligt i sig, men det låter oss också undra vad andra problem kan lura under huven.

- Vi har också markerat den bästa anti-ransomware-programvaran